MacOS-apparaten onboarden naar Microsoft Purview met behulp van Microsoft Intune

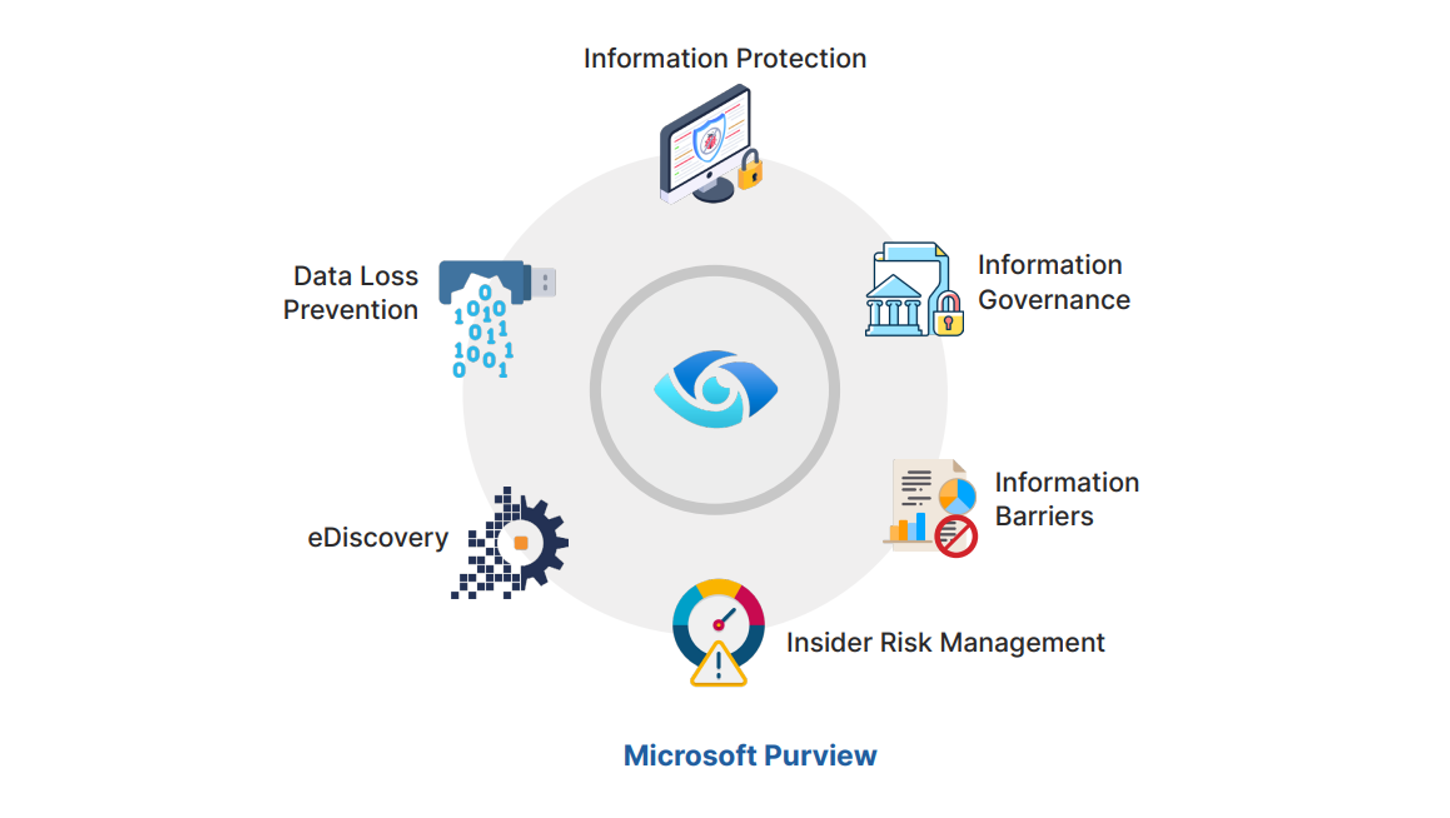

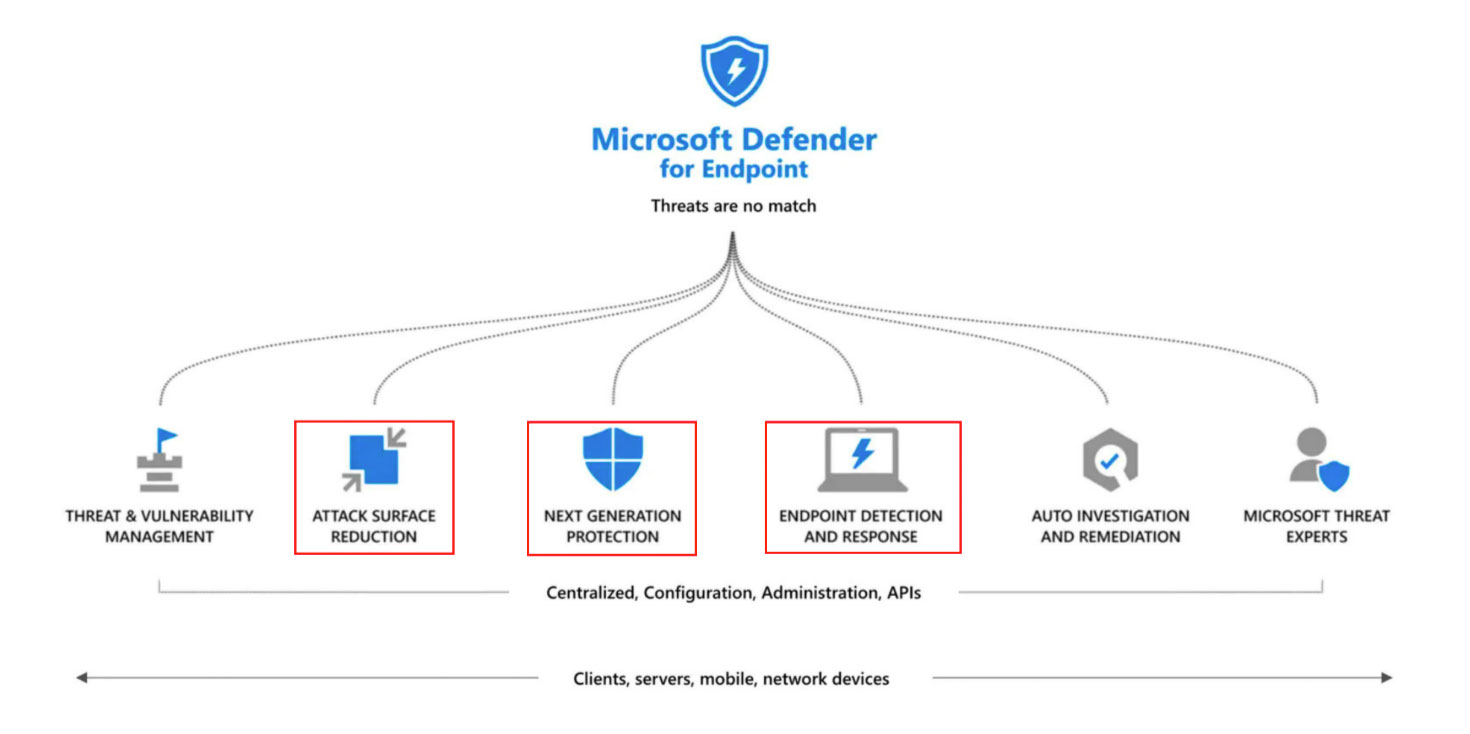

Zoals eerder vermeld, moet een succesvolle DLP-implementatie alle 3 de belangrijkste gegevensexfiltratiekanalen omvatten, namelijk Web, Samenwerking applicaties (Teams, Sharepoint. OneDrive) en Eindpunt met al hun subcomponenten. Als het gaat om eindpunten, is het onboarden van Windows-werkstations naar Purview vrij eenvoudig. Als uw organisatie MacOS-apparaten levert aan uw gebruikers, moeten deze apparaten ook worden onboarded naar…