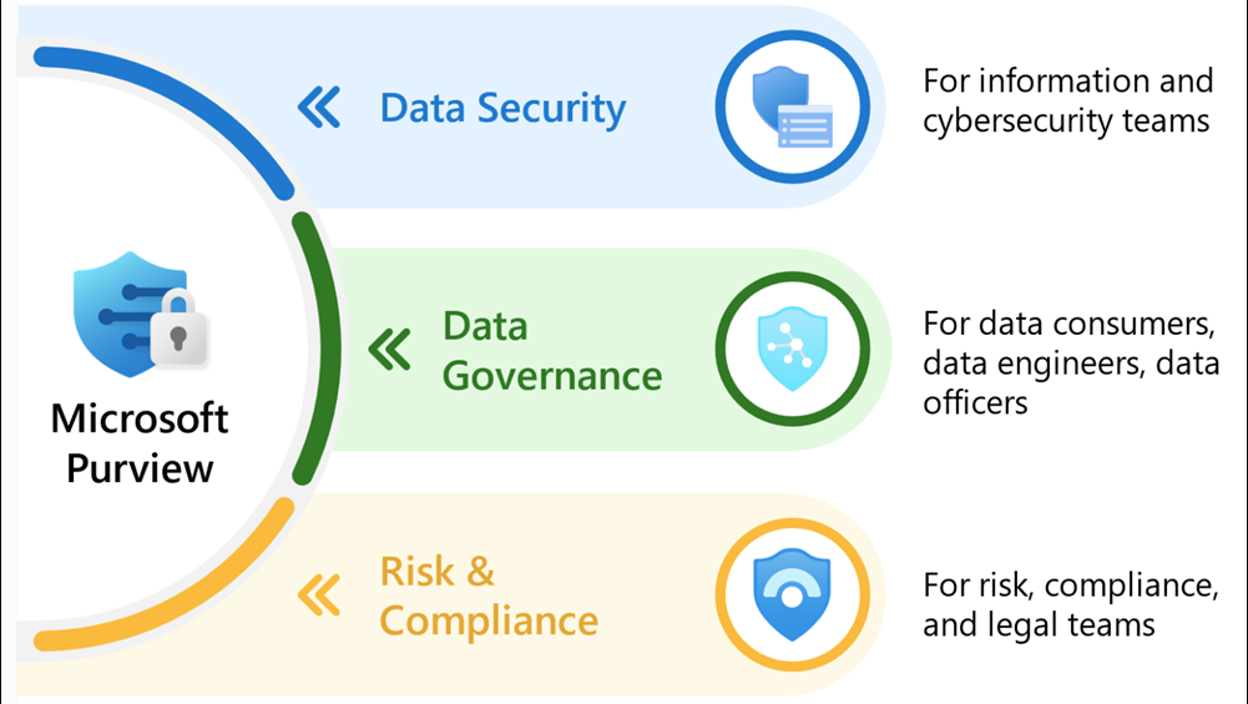

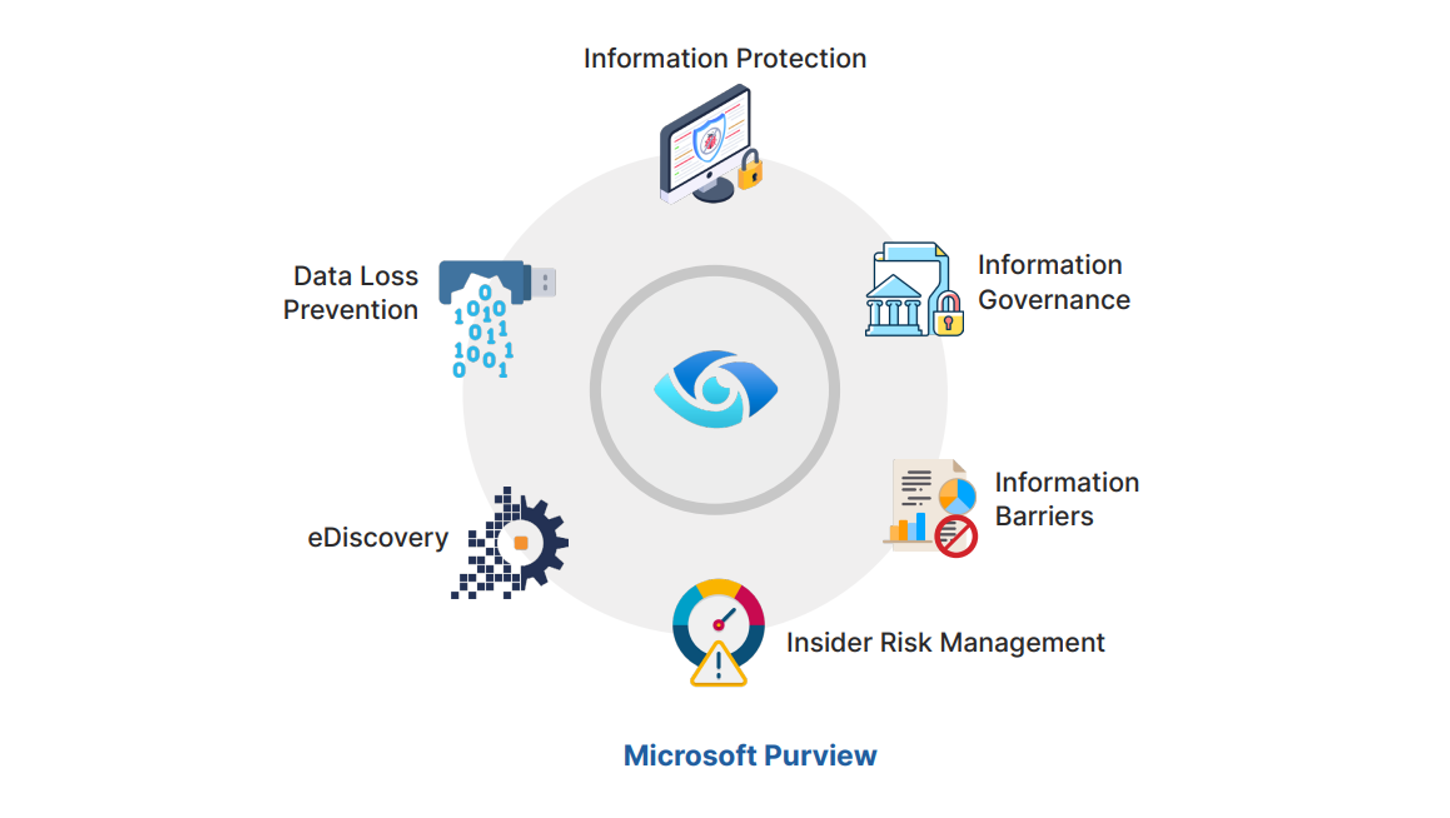

Heb je Microsoft Purview? Maar Beschermt het Echt Je Gegevens?

Veel organisaties implementeren Microsoft Purview om te voldoen aan compliance-eisen. Het wordt ingeschakeld, enkele standaardbeleidsregels worden toegepast en dashboards worden…

8 Veelgestelde Vragen Over Penetratietesten Beantwoord

Een penetratietest (pentest) simuleert een cyberaanval om kwetsbaarheden in jouw systemen te ontdekken en te benutten. Dit helpt bedrijven om…

Hoe beveiligt u het gebruik van AI in uw organisatie?

Het beveiligen van AI-systemen is essentieel om risico’s zoals datalekken, aanvallen en reputatieschade te voorkomen. Hier zijn de belangrijkste stappen:…

Hoe voer je een effectieve beveiligingsrisicobeoordeling uit?

Wist je dat de gemiddelde kosten van een datalek in 2024 opliepen tot $4,88 miljoen? Cyberaanvallen worden steeds geavanceerder, en…

Laatste Cybersecurity Compliance-Updates: Q1 2025

Ben jij klaar voor de nieuwste cybersecurity-eisen in 2025? Vanaf dit jaar veranderen de regels drastisch. Mis deadlines niet en…

MKBers en Cybersecurity: Essentiële Beschermingsstappen

Belangrijkste stappen: Identificeer kwetsbaarheden: Voer beveiligingsaudits uit en inventariseer gevoelige gegevens. Versterk toegangscontrole: Gebruik sterke wachtwoorden, multi-factor authenticatie (MFA), en…

NIST CSF 2.0-updates: Belangrijkste Wijzigingen Uitgelegd

NIST CSF 2.0 brengt grote veranderingen in cybersecuritybeheer. Deze versie introduceert een nieuwe functie, ‘Govern’, waarmee cybersecurity een organisatiebrede verantwoordelijkheid…

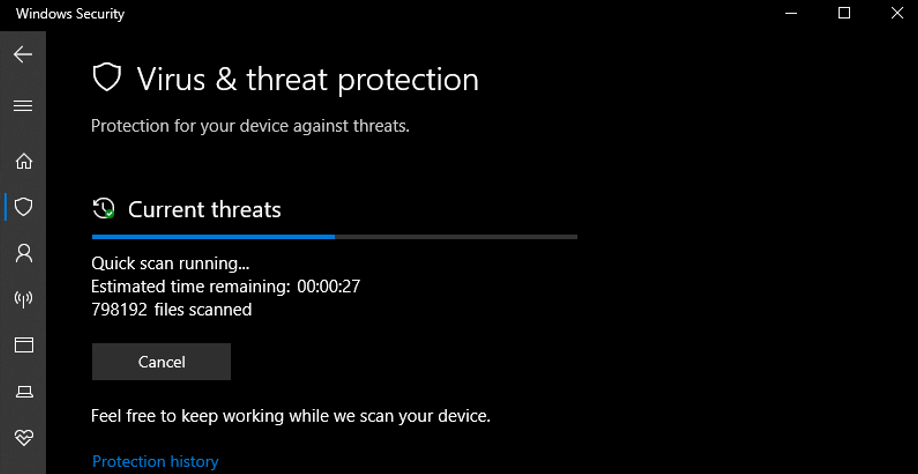

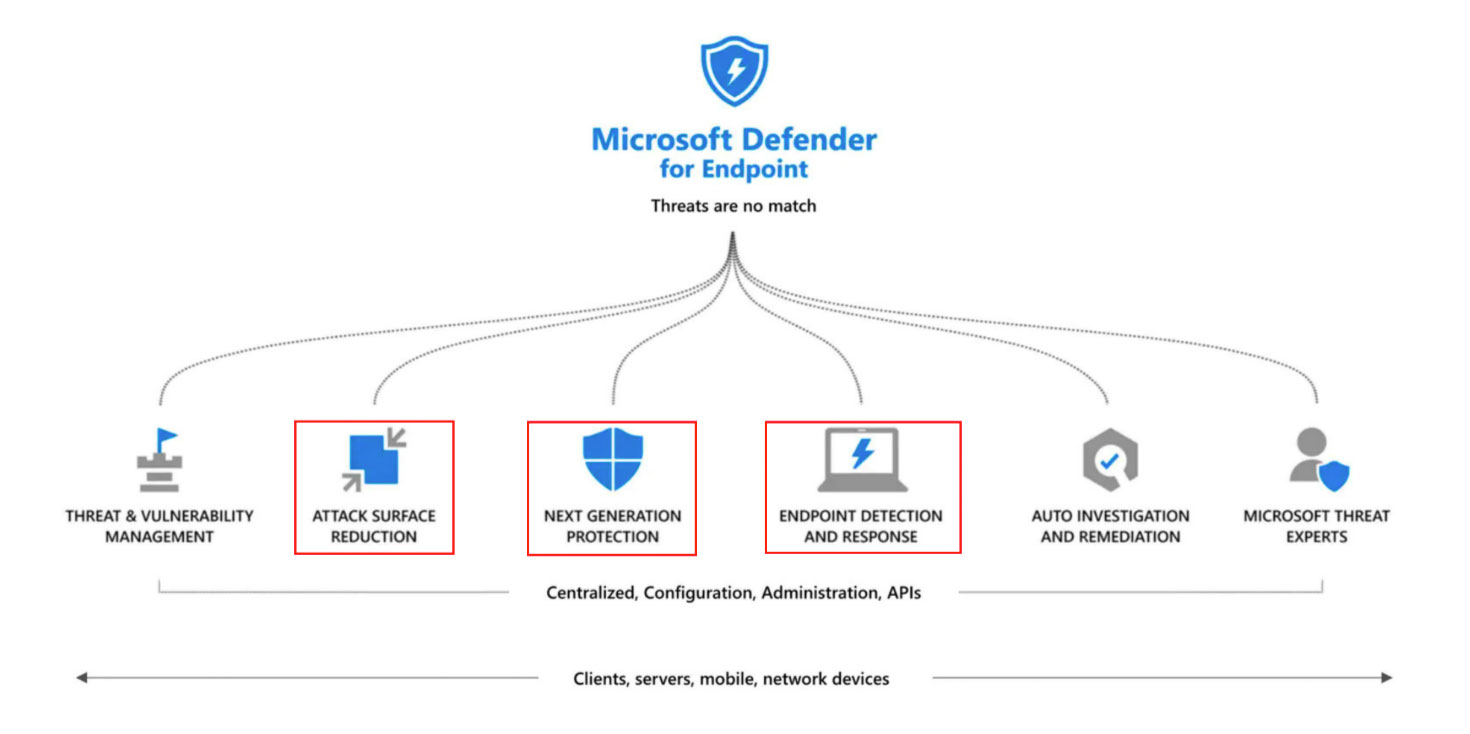

Balanceren tussen Beveiliging en Prestaties: Hebben We Regelmatige Volledige Scans Echt Nodig?

We hebben eerder in dit artikel aanbevolen om Microsoft Defender for Endpoint volledige scans als een configuratie “best practice” te…

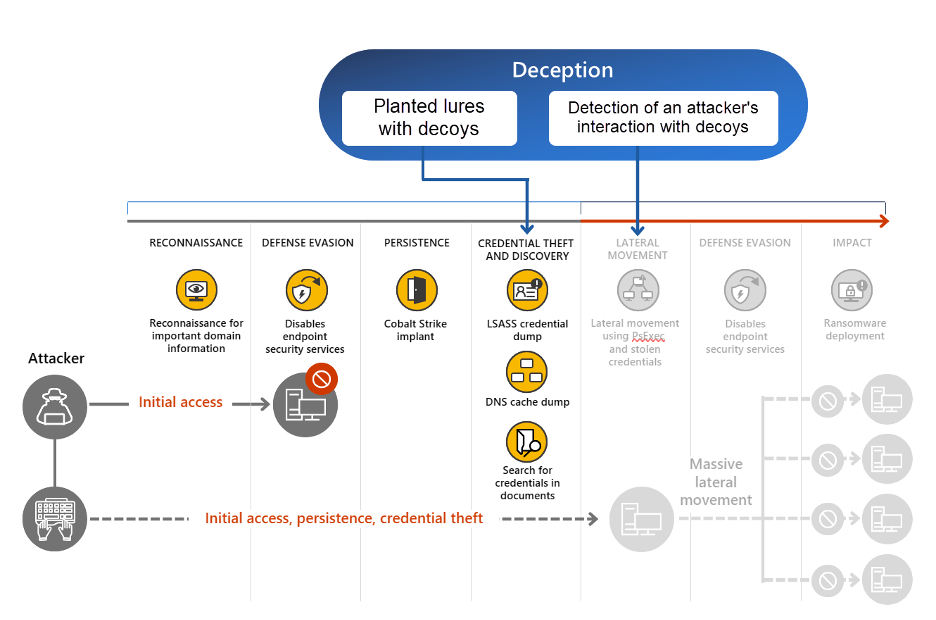

Hoe de Deception-functie van Microsoft Defender vroege cyberdreigingen detecteert

Microsoft Defender for Endpoint bevat een krachtige Deception-functie, ontworpen om vroege dreigingsdetectie en responscapaciteiten te verbeteren. Dit artikel bespreekt wat…

Optimalisatie van Microsoft Defender for Endpoint op apparaten met beperkte middelen

In het snel veranderende cybersecuritylandschap van vandaag is het cruciaal om alle endpoints binnen een organisatie te beschermen. Veel bedrijven…

Dataverliespreventie met Microsoft Purview

Waarom zouden we oplossingen voor het voorkomen van gegevensverlies gebruiken? Data Loss Prevention (DLP) is cruciaal voor organisaties in sterk…

MacOS-apparaten onboarden naar Microsoft Purview met behulp van Microsoft Intune

Zoals eerder vermeld, moet een succesvolle DLP-implementatie alle 3 de belangrijkste gegevensexfiltratiekanalen omvatten, namelijk Web, Samenwerking applicaties (Teams, Sharepoint. OneDrive)…

Bescherm Uw E-mails Met Antispam, Anti-phishing, SPF, DKIM en DMARC

In het huidige digitale landschap blijft e-mail een cruciaal communicatiemiddel voor organisaties. Het is echter ook een primair doelwit voor…

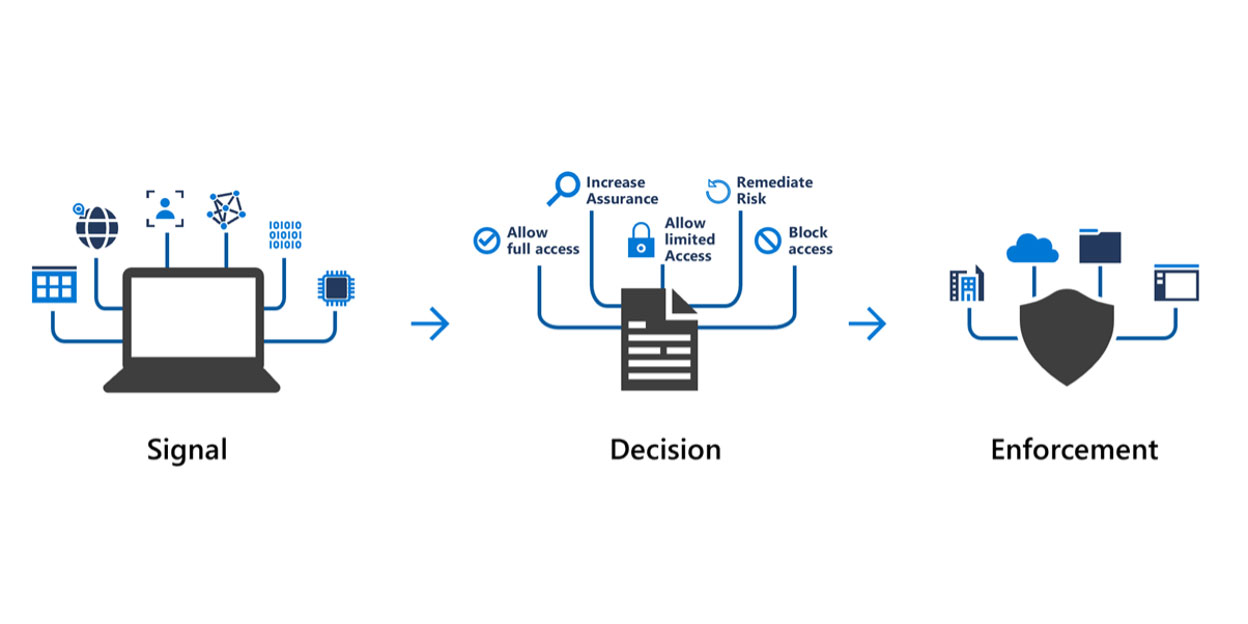

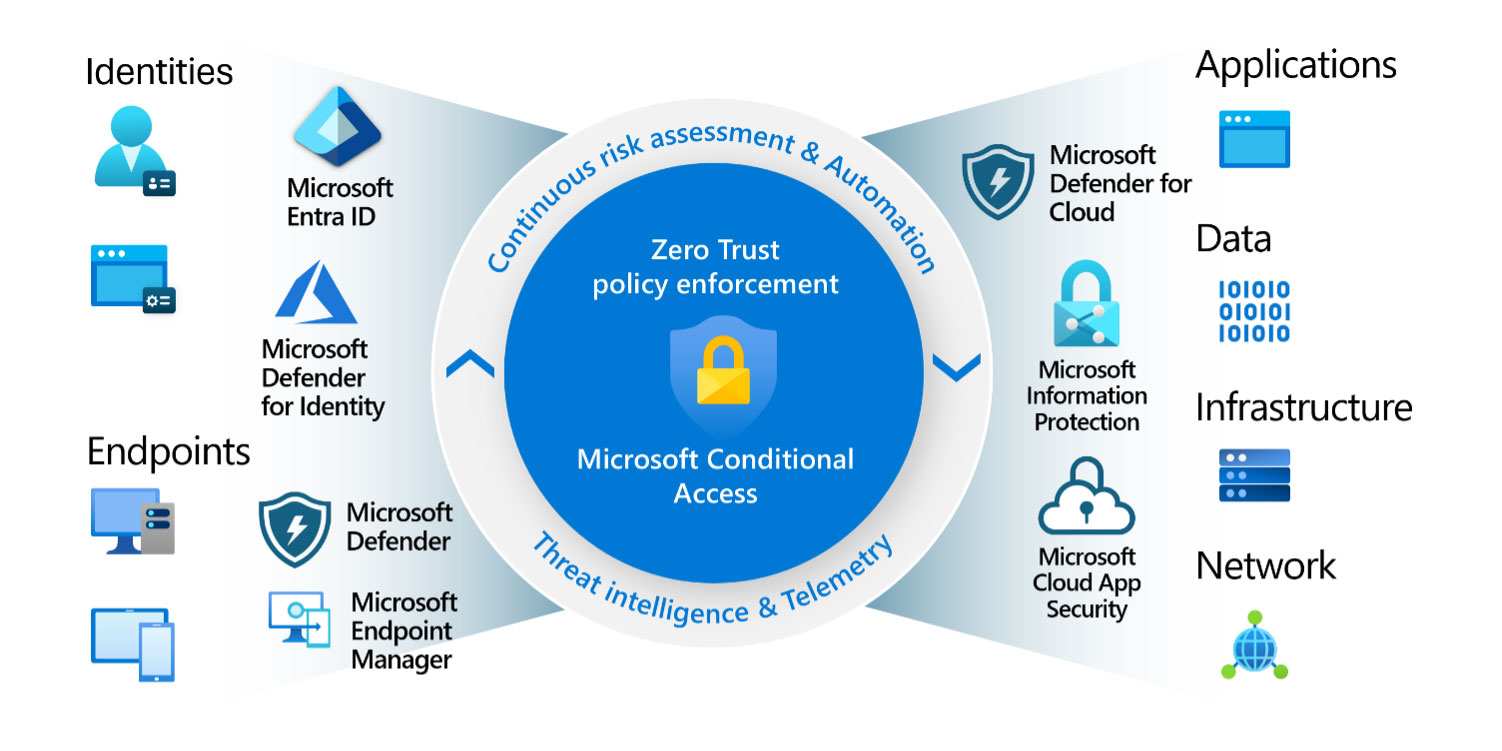

Deployment of 10 Essential Conditional Access Policies

Deploying Conditional Access in your organization can be (and should be) a rather long task. This is because rushing into…

Introduction to Conditional Access

Introduction to Conditional Access More and more applications are made available to the users on public internet with organizations embracing…

Microsoft Defender for Endpoint Attack Surface Reduction

What is ASR? One of the capabilities of Microsoft Defender for Endpoint that is often overlooked because of its fancy…